82

Il Rapporto 2013 OAI chiaramente indica come il

malware sia stato l’attacco più di uso in Italia nel

2012/13, e sia anche il più temuto. Tale evidenza è

confermata dal recente Rapporto Clusit 2014 che,

grazie ai dati forniti da Fastweb e basati sulle analisi

di più di 200.000 indirizzi IP in Italia, indica come

i malware non solo sono l’attacco più di uso, ma

hanno registrato una continua crescita nel corso

2013. Nell’ambito del medesimo rapporto, relativa-

mente a un ‘campione Clusit per il 2013’ non speci-

ficato, emerge una diversa classifica sugli attacchi

più di usi in Italia, dove al primo posto si posizio-

nano quelli basati sulle vulnerabilità.

Le vulnerabilità del software di base e applicati-

vo sono alla base dei malware, così come lo sono

anche gli attacchi SQL Injection, XSS e altri, APT

inclusi. È quindi evidente che classifiche e percen-

tuali dipendono da come si definiscono le diverse

tipologie di attacco e da come si individuano e ri-

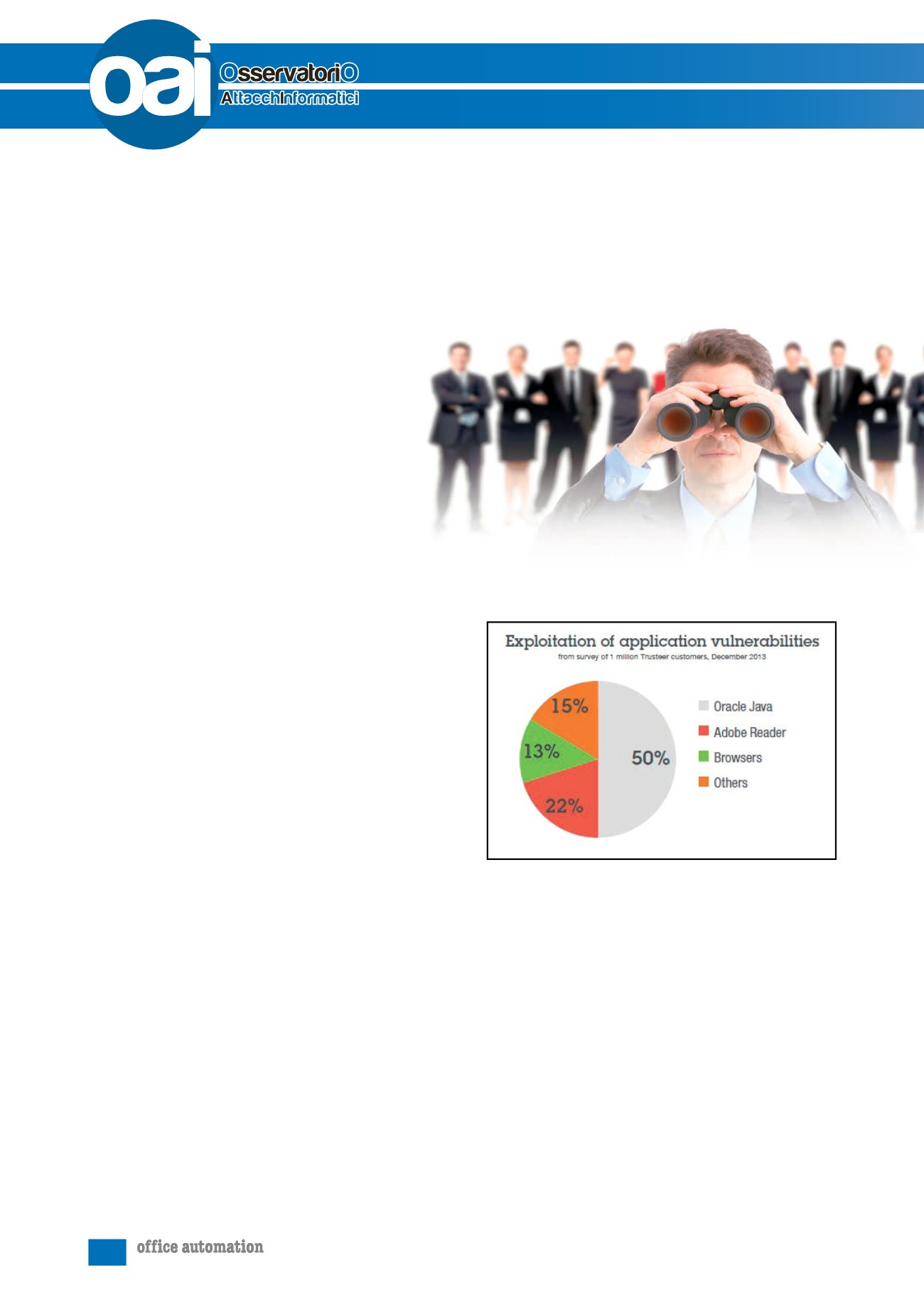

levano gli attacchi. L’ultima indagine IBM X-Force

a livello mondiale pone per esempio i malware al

quarto posto per di usione ed evidenzia come que-

sti siano di usi prevalentemente tramite le vulne-

rabilità delle più di use applicazioni e i più di usi

browser (fig. 1).

Ma che cosa si intende per ‘malware’? È un termi-

ne generico, che indica un qualsiasi programma

software realizzato per causare danni al computer

(ai suoi programmi e ai suoi dati) sul quale viene

eseguito. Rientrano quindi in questo termine soft-

ware malevoli quali i virus, i worm, gli spyware, gli

adware, gli scareware, i trojan horse, i back door, i

root kit, gli agenti botnet, e così via. La genericità

del termine spiega anche la diversità di dati e di

rilevazioni nei diversi rapporti nazionali ed interna-

zionali. Indipendentemente dal primo o quarto po-

sto, il dato certo e condiviso è che i malware sono

una tipologia di attacco molto di usa e critica in

ogni parte del mondo, prevalente e centrale in Italia.

Come già evidenziato in questa rubrica, si creano

nuovi malware sia totalmente nuovi sia derivandoli

da quelli ‘antichi’, basandosi su vulnerabilità di sof-

tware (tipicamente di base) senza patch e/o non

più supportato dal produttore. Le previsioni per il

2014/15 a livello mondiale, e valide anche per l’I-

talia, parlano di una forte crescita in volume e so-

maggio 2014

MALWARE, SEMPRE

PIÙ MALWARE.

ECCO I PIÙ DIFFUSI SU PC

E MOBILE

UNA SINTESI DEI RAPPORTI

PIÙ AUTOREVOLI SUL TEMA

Marco Bozzetti, OAI founder

Fig. 1 - Lo sfruttamento delle vulnerabilità applicative

(Fonte: IBM X-Force Report 1Q2014)