85

mato nel 2013 un aumento del 18% rispetto al 2012.

Il CSIS, Center for Strategic and International Stu-

dies, mette in relazione il costo del cybercrime con

il PIL, prodotto interno lordo, stimando che questa

tipologia di crimine rappresenti una quota com-

presa tra lo 0,4% e l’1,4% del PIL mondiale: nell’e-

stremo superiore una perdita valutabile attorno ai

mille miliardi di dollari, cifra ritenuta tutto sommato

contenuta, se confrontata con le perdite dovute al

tra co di droga, che rappresentano il 5% del PIL

mondiale.

Le motivazioni degli attacchi informatici sono ora

prevalentemente per un illegale ritorno economico,

e sono quindi orientate alle frodi. In tale contesto

l’elemento chiave è il furto dell’identità digitale, dif-

fuso in Italia attraverso il phishing, attacchi all’ho-

me banking e ai pagamenti con carte di credito e

similari (monetica). Il Rapporto 2013 OAI riporta i

dati forniti dalla Polizia Postale e delle Comunica-

zioni. Nel 2013 per l’home banking sono state ef-

fettuate 13.717 denunce, con somme sottratte per

un valore pari a 12.993.919 euro. Per la monetica

sono state eettuate 65.327 denunce, con somme

sottratte per 38.717.714 euro. Nel primo caso sono

stati deferiti all’autorità giudiziaria 530 persone, nel

secondo 5.253. Il fenomeno è significativo anche in

Italia, ma vede un e cace contrasto e la risposta

da parte delle autorità competenti.

Come difendersi

Un capitolo del Rapporto 2013 OAI è dedicato agli

strumenti ed alle politiche di sicurezza impiegate.

Per la sicurezza fisica, 3/4 dei rispondenti si dice

dotato di sistemi per garantire la continuità elet-

trica, il 70% dispone di sistemi di climatizzazione e

quasi il 65% di protezioni perimetrali. A livello di reti

il 3/4 dei rispondenti è dotato di dispositivi firewall

e di DMZ, DeMilitarized Zone, e quasi il 65% utilizza

soluzioni VPN, virtual private network. I software

antivirus e antispyware sono usati dal

70,4% dei rispondenti, e il 50,7% dichiara

di usare sistemi ad alta a dabilità. Per

la protezione degli applicativi il 66,2%

usa firewall applicativi e reverse proxy.

Per la protezione dei dati il 62,7% utilizza

l’archiviazione remota, tipicamente con

ISP/ASP e con cloud; più di 1/4 critta i

dati archiviati, anche grazie ai servizi

in cloud, e il 22,5% utilizza tecniche e

strumenti di DLP, data loss prevention.

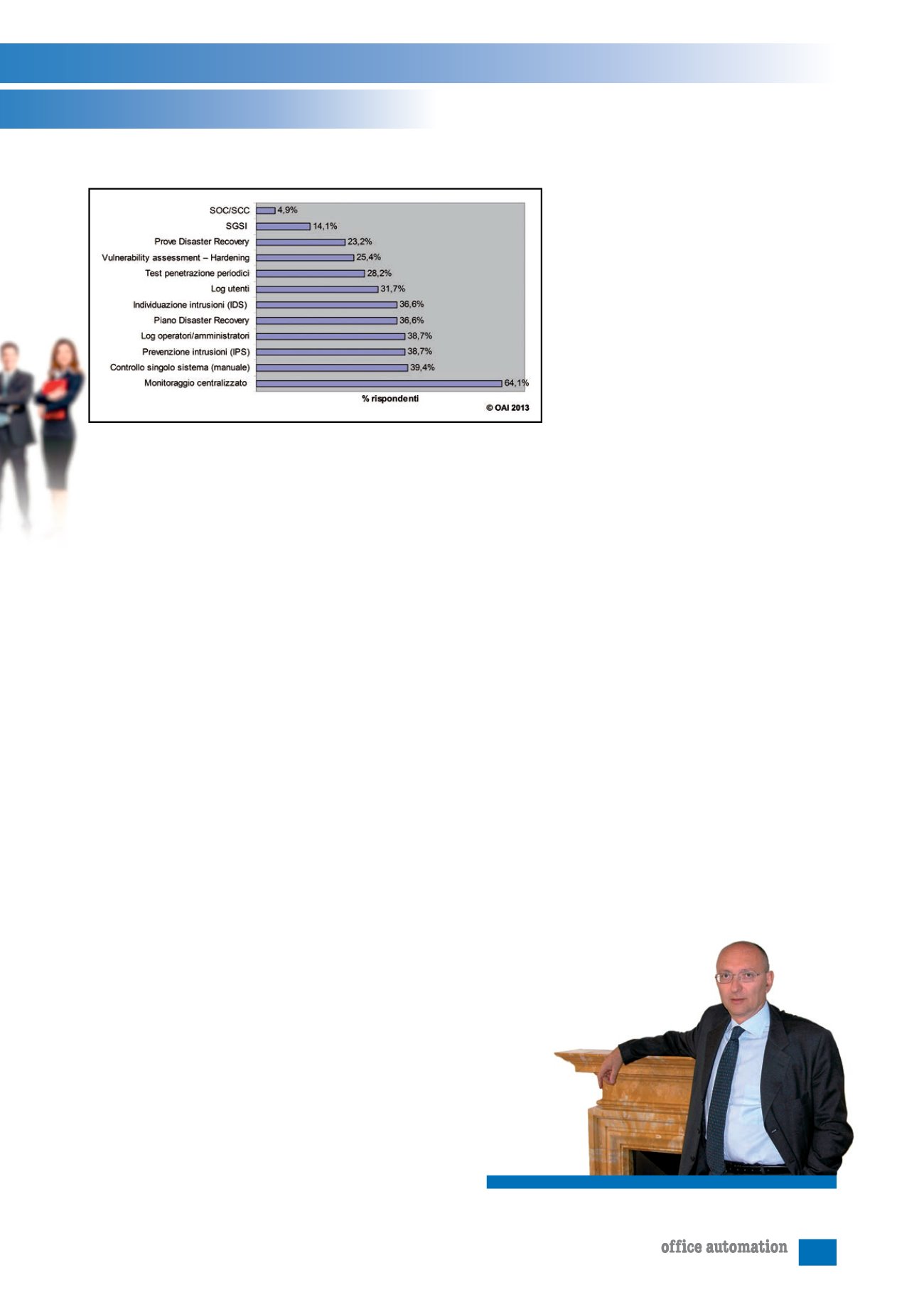

Per quanto riguarda la gestione della

sicurezza ICT, il quadro è abbastanza

positivo, come illustrato nel grafico.

Migliorare l’organizzazione

Per quanto riguarda gli aspetti organizzativi, il cam-

pione emerso è ‘meno avanzato’ che sul piano tec-

nico: più del 60% dei rispondenti ha definito e ge-

stisce ‘policy’ sulla sicurezza e le relative procedure

organizzative, più della metà svolge o svolgerà au-

diting, ma solo un 38,3% ha definito un ruolo di

‘responsabile della sicurezza informatica’, e solo il

27,1% ha eettuato una analisi dei rischi. Per quan-

to riguarda il riferimento o la certificazione per gli

standard internazionali sia a livello aziendale che

personale (questi ultimi normalizzati in Italia dal

D.Lgs 13/2013), la situazione è attualmente ‘tiepi-

da’: la metà dei rispondenti non li considera (forse

nemmeno li conosce) e sono seguiti solo se richie-

sti da specifici capitolati o da normative relative

allo specifico settore merceologico. Sicuramente

il citato decreto, insieme alla legge 4/2013 sulle

professioni non regolamentate, darà nel prossimo

futuro una spinta in particolare alle qualificazioni e

alle certificazioni per le diverse figure professiona-

li del mondo ICT, sia dipendenti che autonomi: ad

esempio Aipsi, associazione italiana professionisti

sicurezza informatica

), capitolo ita-

liano di ISSA, si sta muovendo in questa direzione.

Marco Bozzetti

marzo 2014

Strumenti in uso per la gestione della sicurezza ICT (risposte multiple)