93

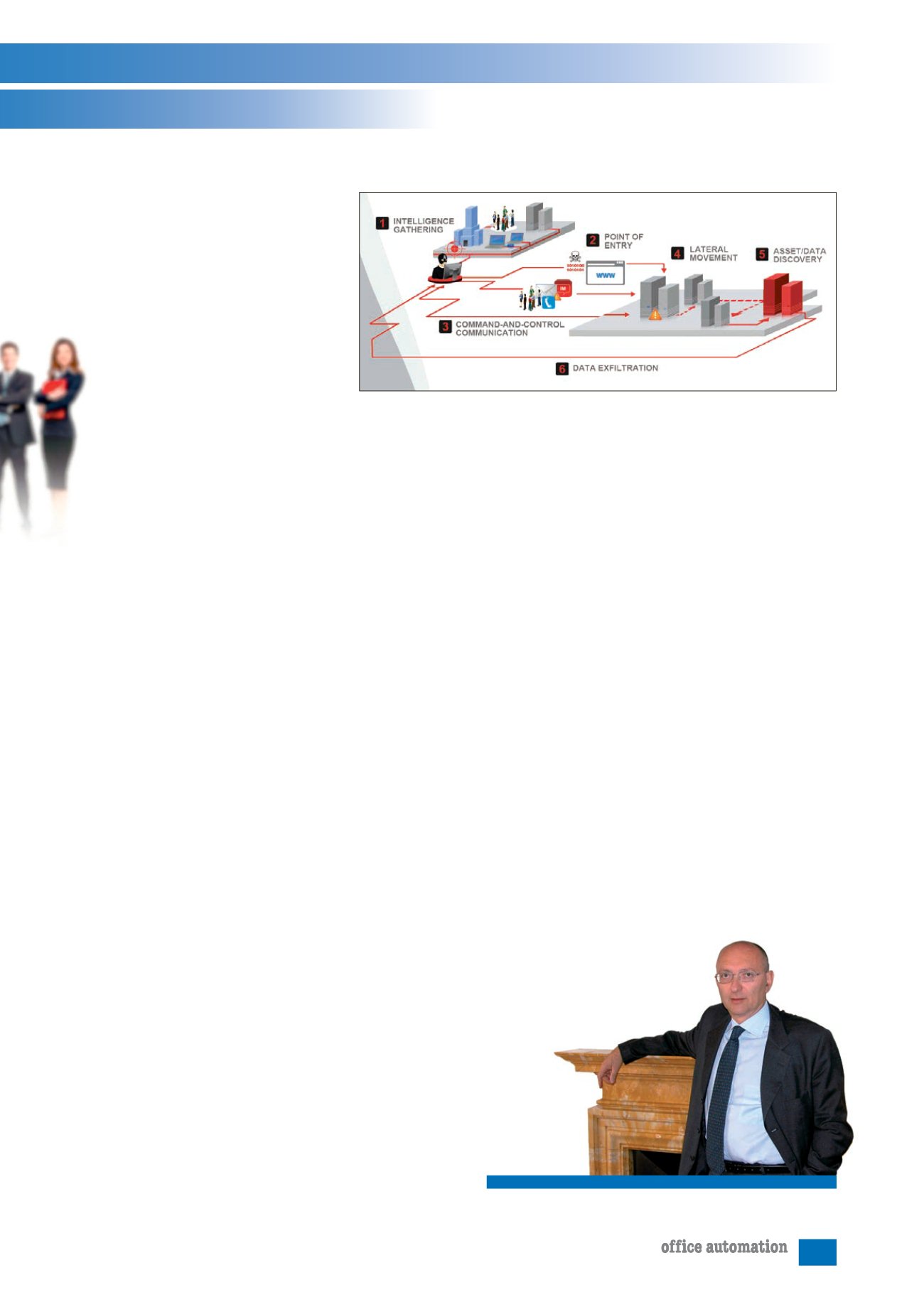

try, inizia la fase di infiltrazione e

di compromissione (compromise)

nel sistema attaccato con agen-

ti nascosti e con codici maligni,

controllati da un server dell’attac-

cante indicato con la sigla C&C,

command and control. Questa fase

sfrutta, come in ogni altro attacco,

le vulnerabilità presenti;

4. interazioni con il server C&C (C&C

communication), solitamente crit-

tate; le funzionalità di C&C sono

talvolta distribuite su siti legittimi

e ignari, che diventano così capisaldi distribuiti

di una botnet;

5. i vari strumenti di attacco installati nella fase 3

tentano di diondersi su altre risorse ICT del si-

stema attaccato (lateral movement), analizzan-

do le vulnerabilità di tali risorse e verificando se

trattano informazioni di valore e sensibili;

6. nelle risorse ICT compromesse vengono indivi-

duate le informazioni di maggior interesse per

l’attaccante (Asset/Data Discovery), e viene te-

nuta traccia di come raggiungerle, interagendo

con il C&C;

7. su comando del C&C vengono ad esso inviate le

informazioni di valore (Data Exfiltration) indivi-

duate nella fase precedente.

L’azione complessiva può dunque durare a lungo,

nell’ordine dei mesi, e le tecniche di attacco, multi-

ple, includono malware zero-day, exploit zero-day,

malware polimorfico, malware cifrato, botnet server,

botnet malware e social engineering.

E in Italia?

Una recente indagine rileva che, su un campione

costituito da medio-grandi aziende ed enti, il 9,6%

degli intervistati ha subito almeno un attacco APT,

che ha determinato un impatto rilevante sul busi-

ness aziendale nel 2,2% dei casi, mentre nel restante

7,4% dei casi l’attacco è stato neutralizzato in tem-

po oppure ha sortito un impatto limitato: tali dati

sono significativi perché indicano che anche sistemi

informativi italiani sono stati attaccati. Si tenga pre-

sente che un attacco percepito come occasionale

e generico potrebbe far parte di uno specifico e

persistente. Fino a oggi questi attacchi sono stati

eettuati da grandi organizzazioni verso rilevanti

aziende/enti a livello nazionale e internazionale.

Le PMI, che costituisco l’ossatura del sistema Ita-

lia, possono allora stare tranquille? Purtroppo cre-

do di no, pur non essendo loro l’obiettivo di questi

attacchi. Ma i loro sistemi possono diventare parte

di una botnet di tramite per un TA/APT, e soprat-

tutto la libera diusione in Internet dei più recenti

strumenti di attacco (se non c’è ancora oggi ci sarà

sicuramente domani) potrà essere usata, magari

solo per provarli, da attaccanti di più basso profilo

e ambizioni, proprio verso i sistemi informatici delle

PMI, con risultati facilmente immaginabili.

Come proteggersi

Le misure tecniche e organizzative ‘tradizionali’ di

prevenzione e protezione non sono più sucienti

per individuare e contrastare tali attacchi, ma sono

comunque necessarie. Per contrastare e in primis

scoprire tali attacchi occorrono strumenti diversi e

più sofisticati, oltre a nuove metodiche di analisi: ad

esempio una sistematica analisi dei comportamenti

con tecniche di intelligenza artificiale per eviden-

ziare anomale variazioni rispetto a comportamenti,

funzionalità e prestazioni ‘normali’, scannerizzazione

intelligente delle sorgenti di connessioni e di dati,

tecniche euristiche per problem solving. Occorre

raccogliere, correlare, filtrare, selezionare e analiz-

zare in maniera automatica e con intelligenza gli

innumerevoli dati forniti dai sistemi di controllo e

di monitoraggio che già dovrebbero essere in fun-

zione. Sul mercato iniziano ad apparire strumenti

capaci di attuare le sopra elencate funzionalità.

Marco Bozzetti

ottobre 2013

Schema di funzionamento di un TA/APT

(fonte: Trend Micro)