89

La vulnerabilità A4, insecu-

re direct object references,

avviene quando il program-

matore espone il diretto

riferimento a un oggetto

quale un file, un directory,

una chiave di un database

senza alcuna protezione

per il suo accesso: questo

permette l’accesso a dati

cui non si avrebbe diritto. La configurazione non

corretta (o in certi casi totalmente mancante) di

sistemi rappresenta la vulnerabilità A5: il più co-

mune problema è il non aggiornamento del sof-

tware installato e la non tempestiva installazione

di patch: e questo vale anche per le librerie usate

dai programmi, le cui vulnerabilità sconfinano e

si sovrappongono con A9, più avanti considerata.

Grave ma non infrequente, la non attivazione delle

opzioni di sicurezza o addirittura il non conoscerle/

considerarle. Tali errori/mancanze possono aprire

ampi spazi per gli attaccanti, e consentire accessi

non autorizzati ai dati.

Un’altra significativa vulnerabilità, la A6, riguarda la

non o la debole protezione nei siti web di informa-

zioni critiche, quali le identità digitali, le credenziali

di autenticazione, i dati sensibili in termini di pri-

vacy, e così via. Le conseguenze sono tipicamen-

te l’utilizzo criminale di tali informazioni per frodi.

La mancanza o il debole controllo degli accessi a

livello funzionale costituisce la vulnerabilità A7. La

maggior parte delle applicazioni web verifica i diritti

d’accesso dell’utente che richiede una determina-

ta funzionalità, prima che questa gli sia mostrata.

L’applicazione dovrebbe eettuare questo controllo

anche a livello server, altrimenti gli attaccanti pos-

sono falsificare le richieste e accedere a funzioni

senza averne i diritti.

Un attacco Csrf, cross-site request forgery, forza

un ingresso (log in) del browser della vittima per

inviare una falsificata richiesta http, che include

informazioni di autenticazione (anche automatiz-

zate, quali i cookie di sessione della vittima) a una

applicazione non sicura. In pratica l’attaccante si

maschera da utente con gli appropriati diritti per

accedere a un’applicazione che non è in grado di

accorgersi del mascheramento.

L’uso di componenti software vulnerabili, dai moduli

alle librerie, rappresenta la penultima (A9) vulnera-

bilità delle top ten, che apre un ampio ventaglio di

possibili attacchi. Anche in questo caso il problema

è il non tempestivo aggiornamento dei componenti,

soprattutto se contenuti in ampie librerie che non

vengono quasi mai controllate. Il problema è ingi-

gantito dalla moderna programmazione software,

che si basa sull’assemblaggio di moduli forniti da

terzi e che ben di«cilmente sono controllati e con-

trollabili in termini di sicurezza.

L’ultima vulnerabilità tra le 10 principali individuate

da Owasp, la A10 unvalidated redirects and forwards,

consiste nel re-indirizzamento dell’utente ad altre

pagine e ad altri siti in Internet: tali indirizzamenti,

se manipolati, possono portare a siti e pagine web

criminali. Spesso tale re-indirizzamento non è con-

trollato e non è protetto dall’applicazione che lo usa.

Difendersi aggiornando e controllando

Analizzando le 10 vulnerabilità più critiche per

Oswap emerge come esse abbiano un comune ‘fil

rouge’: la mancanza di tempestivi aggiornamenti

e la mancanza di e«caci controlli nel software. Il

primo aspetto dipende da una cattiva gestione dei

sistemi, il secondo da uno sviluppo software non

sicuro e quindi poco professionale. Come dire, i

soliti ben noti problemi ...

Marco Bozzetti

luglio-agosto 2013

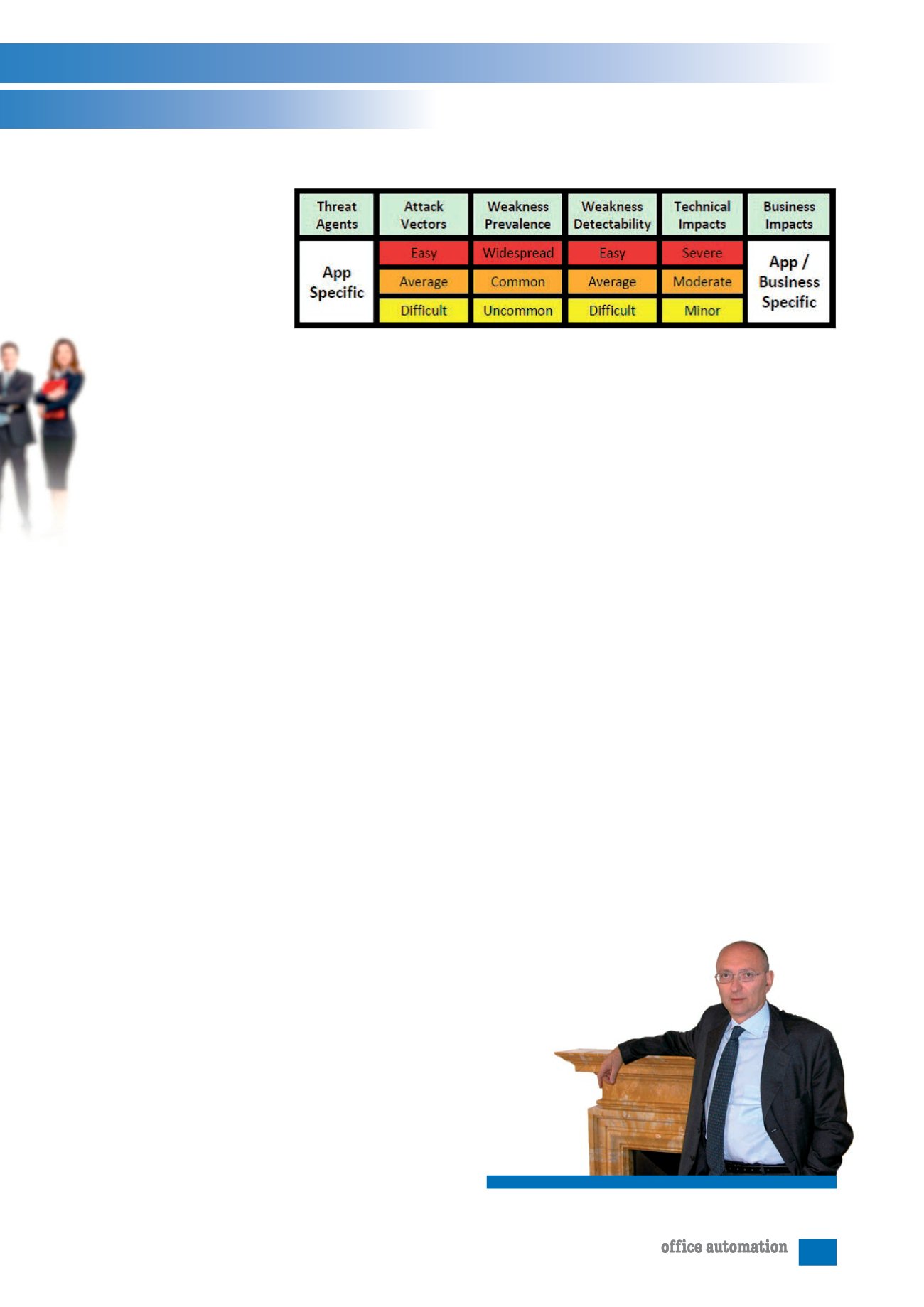

Fig. 1 - Schema sulla valutazione delle vulnerabilità Owasp (fonte: Owasp)