dati forniti da enVision e non solo , aiuta a contestua-

lizzare gli impatti e a gestire gli incidenti in modo più

controllato e completo.

Un nuova logica strategica

per la sicurezza

Relazione conclusiva quella di

Luciano Veronese

, se-

nior technology consultant di RSA, incentrata sull’ap-

proccio RSA al security management. Anche qui, al-

cune considerazioni di premessa: possiamo

intraprendere qualsiasi azione protettiva, ci sarà sem-

pre qualcuno che cercherà di sfruttare le nostre vul-

nerabilità. “Se questo succede, il nostro obiettivo

dovrà essere quello di mitigare gli effetti dell’attacco”.

L’altra considerazione da tenere sempre presente può

essere sintetizzata nei ‘tempi’ degli attacchi e il loro ef-

fetto, calcolabili in minuti o ore, mentre quelli della

reazione e rimedio vanno, clas-

sicamente, a giorni e settimane.

Così come, almeno fino a oggi,

l’errore storico è stato quello di

aver agito, nel tempo, costante-

mente con logica ‘verticale’, a silos:

policy, applicazioni, data center, con

conseguente rigidità dei sistemi e

ripetizione di costi. Principalmente

in questo consiste la logica defini-

bile come ‘tattica’. Mentre l’ap-

proccio RSA cambia la logica in

‘strategica’. Quattro gli elementi

su cui si basa.

Il primo è il modello di maturità:

consiste nel capire ‘dove siamo’, con-

testualizzando la situazione aziendale nel

suo insieme, e dove possiamo arrivare; il

secondo è il framework, l’insieme degli stru-

menti per arrivare dove stabilito; per terzo, un

piano strategico, di ragionevole termine (da uno a tre

anni); ultimo, il piano tattico, ovvero le azioni da in-

traprendere.

Riguardo al ‘modello’ si tratta di capire a quale livello

si trova oggi l’azienda, da quello di base di difesa

dalle minacce (sicurezza male necessario; reazione e

monitoraggio centralizzato); al secondo livello della

difesa in profondità che coinvolge la compliance in-

tesa come raccolta dei dati riguardanti la conformità;

oppure al terzo livello ‘risk based’, che riguarda l’in-

sieme dei dati inerenti le situazioni di rischio e le mi-

nacce avanzate, con l’uso di strumenti integrati di ge-

stione; o infine al quarto, business oriented, con la

sicurezza pienamente immersa nell’ambiente e nei

processi aziendali. Il percorso va, dunque da un ap-

proccio e logica di tipo tattico a un approccio e

logica di tipo strategico.

Il framework è costituito, invece, da un percorso ite-

rativo che prende in esame la business governance,

il security risk management, l’operations manage-

ment e l’incident management, come passi successivi

di analisi e attività da compiere. Il piano strategico,

per ognuno dei precedenti elementi, individua il

punto di partenza e gli obiettivi da raggiungere. La

risposta di RSA consiste, per ciascuno, nell’uso di

specifici componenti delle suite GRC Archer, enVi-

sion (soluzione SIEM) e DLP, con il beneficio di una

spesa più mirata, di efficienza, di affidabilità, di col-

laborazione e di visibilità.

marzo 2012

office automation

9

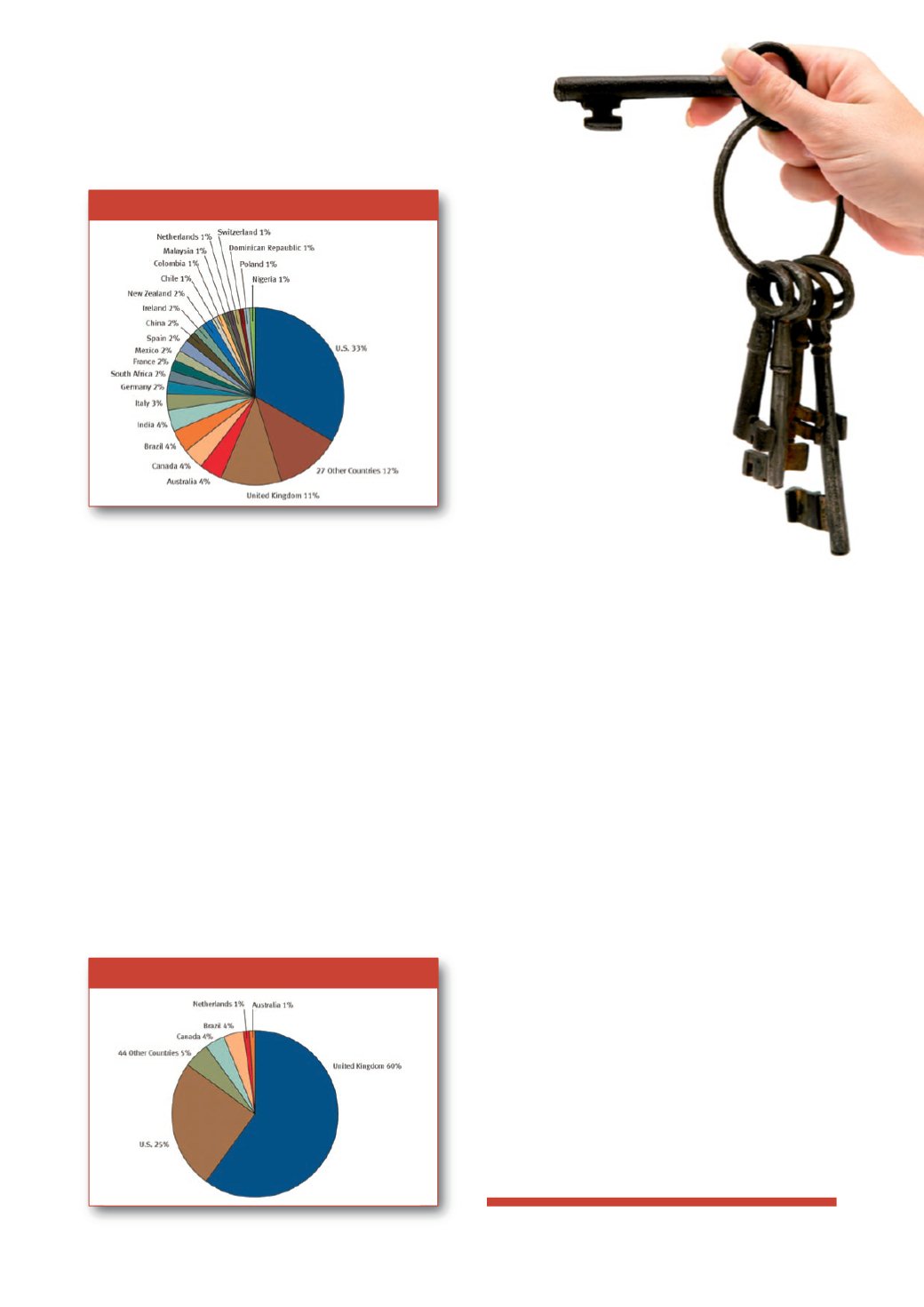

I principali Paesi oggetto di attacco nel 2011

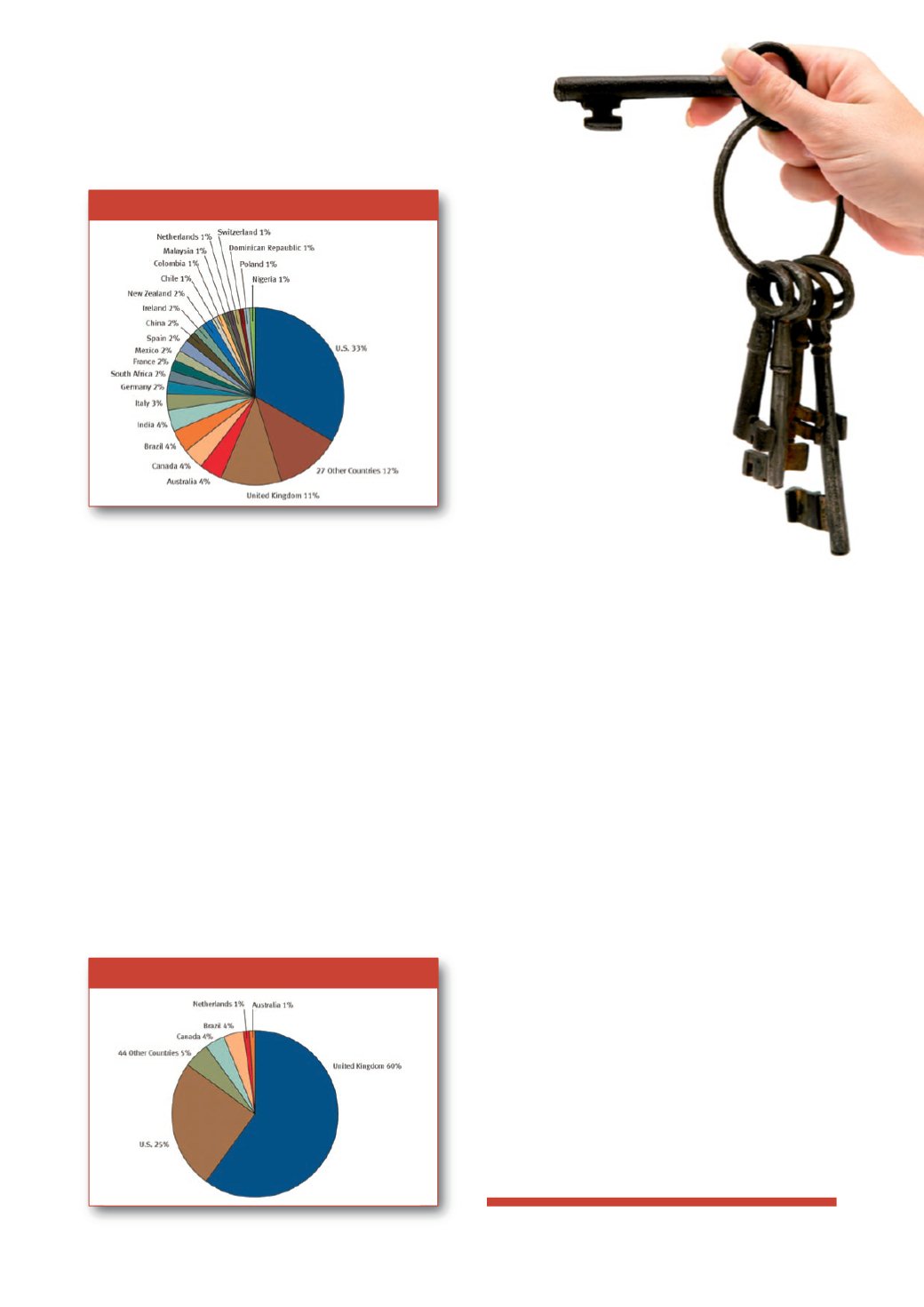

La distribuzione degli attacchi del 2011 per volume

Fonte: RSA

Fonte: RSA